“诊脉”守护,openKylin不受XZ后门影响!

3月29日,xz-utils软件包被披露其5.6.0到5.6.1版本中存在被供应链攻击并植入后门风险。从5.6.0版本起,xz上游tarball包发现恶意代码。通过混淆手段,在liblzma构建过程中从伪装测试文件的源代码提取预构建目标文件,修改liblzma代码特定函数。这导致生成被修改过的liblzma库,任何链接此库的软件都可能使用它拦截并修改数据交互。由于liblzma库使用广泛,几乎存在于所有开源和商业发行版的Linux操作系统版本,因此该漏洞将严重威胁整个Linux生态系统。

因此,openKylin社区及时进行分析排查,初步确认openKylin操作系统yangtze(0.7、0.7.5、0.9、0.9.5、1.0、1.0.1、1.0.2)、nile(2.0 Alpha)系列均不受影响,具体情况分析如下:

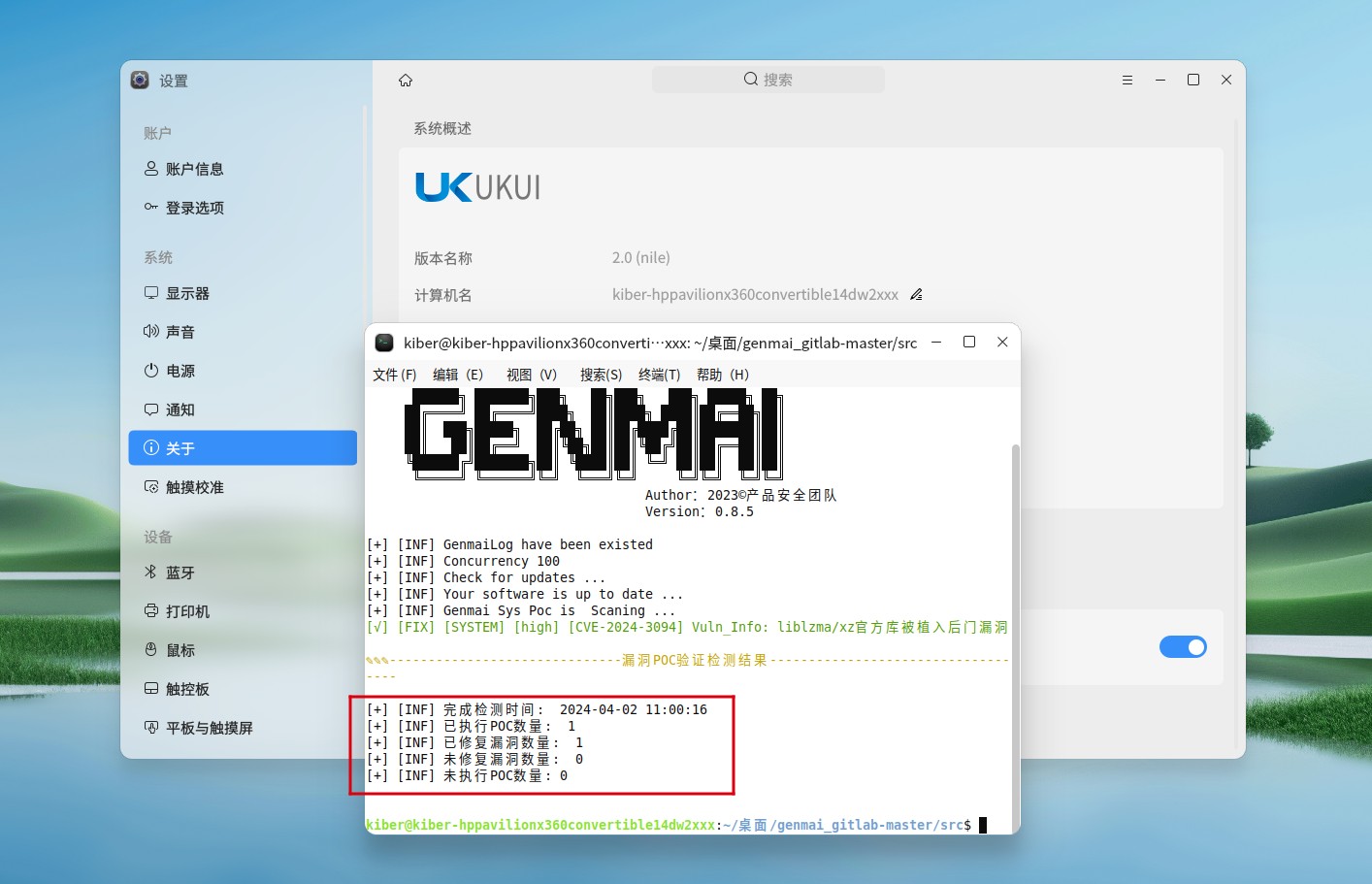

但是,仅通过版本号确认还不够确凿,openKylin社区利用SecurityGovernance SIG组开发的“诊脉”(Genmai)漏洞扫描工具进一步扫描确认。以2.0 Alpha版本为例,如下图所示的漏洞poc验证检测结果为:不受影响。

“诊脉”(Genmai)项目主要应用于对openKylin操作系统进行自动化的安全检测。其针对内核漏洞、系统漏洞、配置错误等方面可便捷、快速、准确的找出所存在问题,并根据检测出的问题进行自动化修复。这大大减少了人力安全检测成本和系统人力修复成本,避免漏洞复用的危害性,提高了检测效率,增加openKylin操作系统安全性。

项目代码: https://gitee.com/openkylin/genmai SecurityGovernance SIG主页: https://gitee.com/openkylin/securitygovernance-management